Incluso en entornos acertadamente asegurados, los atacantes están entrando, no con hazañas llamativas, sino al emplear silenciosamente la configuración débil, el secreto obsoleto y las herramientas de confianza que quedan sin protección.

Estos ataques no dependen de los días cero. Funcionan pasando desapercibido, paseando las grietas en lo que monitoreamos y lo que suponemos que es seguro. Lo que una vez parecía sospechoso ahora se mezcla, gracias a las técnicas modulares y la automatización que copian el comportamiento natural.

¿La verdadera preocupación? El control no es solo ser desafiado, se está tomando en silencio. Las actualizaciones de esta semana resaltan cómo la configuración predeterminada, los límites de confianza borrosos y la infraestructura expuesta están convirtiendo los sistemas cotidianos en puntos de entrada.

⚡ Amenaza de la semana

El día cero de SharePoint crítico explotado activamente (parche publicado hoy) – Microsoft ha atrevido correcciones para enfrentarse dos fallas de seguridad en el servidor de SharePoint que han sido de explotación activa en la naturaleza para violar docenas de organizaciones en todo el mundo. Los detalles de la explotación surgieron durante el fin de semana, lo que llevó a Microsoft a emitir un asesoramiento para CVE-2025-53770 y CVE-2025-537711, que ahora se evalúa como si se supere el parche para las dos defectos de SharePoint rastreados como CVE-2025-49704 y CVE-2025-49706, una condena de expulsión de la expulsión de la utensilio que se puede obtener con la radio de exploits de la utensilio de exploits. Ejecución de código en servidores de SharePoint locales. Microsoft abordó las dos vulnerabilidades a principios de este mes como parte de su puesta al día del parche martes. Actualmente no se sabe quién está detrás de la actividad de explotación masiva.

🔔 Noticiario principales

- Patch de Google Ships para una equivocación cromada explotada activamente -Google Out Patches para resolver una vulnerabilidad de adhesión severidad en Chrome Browser (CVE-2025-6558) que ha sido de explotación activa en la naturaleza, lo que lo convierte en el botellín día cero que se abuse activamente o demostró como una prueba de concepto (POC) desde el principio del año. La vulnerabilidad es una garra incorrecta de la entrada no confiable en el ángulo del navegador y los componentes de GPU que podrían permitir que un atacante realice potencialmente un escape de sandbox a través de una página HTML diseñada. El problema se ha abordado en las versiones 138.0.7204.157/.158 para Windows y Apple MacOS, y 138.0.7204.157 para Linux.

- Critury Nvidia Container Toolkit Flaw revelado -Se podría explotar una vulnerabilidad crítica en el kit de herramientas de contenedores NVIDIA (CVE-2025-23266) para obtener la ejecución del código con permisos elevados. “Una correr exitosa de esta vulnerabilidad podría conducir a la ascenso de privilegios, manipulación de datos, divulgación de información y denegación de servicio”, dijo el fabricante de GPU. Wiz, que reveló la equivocación, dijo que la deficiencia podría explotarse trivialmente para penetrar, robar o manipular los datos confidenciales y los modelos patentados de todos los demás clientes que se ejecutan con el mismo hardware compartido por medio de una exploit de tres líneas.

- El nuevo insecto de Crushftp está bajo ataque -CrushFTP reveló que una equivocación crítica en su software de transferencia de archivos (CVE-2025-54309) ha sido explotado en la naturaleza, con actores de amenaza desconocidos Ingeniería inversa de su código fuente para descubrir los dispositivos de error y destino que aún no se han actualizado a las últimas versiones. El problema afecta a todas las versiones de CLTATFTP 10 antiguamente de 10.8.5 y 11 antiguamente de 11.3.4_23. “El vector de ataque era HTTP (s) de cómo podían explotar el servidor”, dijo Crushftp. “Habíamos solucionado un problema diferente relacionado con AS2 en HTTP (s) que no nos dimos cuenta de que un error preliminar podría estilarse como este exploit. Los piratas informáticos aparentemente vieron nuestro cambio de código y descubrieron una forma de explotar el error preliminar”.

- El ataque DMSA dorado en Windows Server 2025 permite ataques entre dominios cruzados -Los investigadores de ciberseguridad revelaron un “defecto de diseño crítico” en las cuentas de servicio administrados (DMSA) delegados introducidos en Windows Server 2025 que podrían permitir el movimiento pegado de dominio cruzado y el ataque persistente a todas las cuentas de servicio administrados y sus bienes en Active Directory Infinitamente. “El ataque aprovecha una equivocación de diseño crítico: una estructura que se usa para el cálculo de la engendramiento de contraseñas contiene componentes predecibles basados en el tiempo con solo 1,024 combinaciones posibles, lo que hace que la engendramiento de contraseñas de fuerza bruta sea computacionalmente trivial”, dijo el investigador de Semperis Adi Malyanker.

- Google Big Sleep AI Agent Flaws Critical SQLite Flaw antiguamente de la explotación -Big Sleep, un agente de inteligencia sintético (IA) atrevido por Google el año pasado como una colaboración entre DeepMind y Google Project Zero, facilitó el descubrimiento de una equivocación de seguridad crítica en SQLite (CVE-2025-6965) que anteriormente solo conocía los atacantes como un día cero y estaba a punto de explotar. Google lo describió como la primera vez que un agente de IA se ha utilizado para “frustrar directamente los esfuerzos para explotar una vulnerabilidad en la naturaleza”.

- Los actores de amenaza apuntan a EOL Sonicwall SMA 100 dispositivos -Intruders desconocidos El nombre en código UNC6148 está dirigido a los electrodomésticos de Mobile Mobile Access Mobile de SonicWall Secure de Fin de Vida (SMA) totalmente parcheados y implementando un nuevo y persistente Backdoor y Rootkit llamado Overwatch. Actualmente se desconocen muchos detalles secreto sobre la campaña. Para despuntar, Google dijo que no tiene suficientes datos para determinar dónde se basan los actores de amenaza o cuáles son sus motivos. En segundo circunstancia, los ataques están explotando las credenciales de administrador específico filtrado en los dispositivos específicos para el ataque auténtico. Pero no ha podido identificar cómo los atacantes lograron obtener las credenciales utilizadas en el ataque. Si acertadamente es posible que se produjeran de registros de infostales o mercados de credenciales, la compañía señaló que es más probable que los atacantes aprovecharon una vulnerabilidad conocida. Siquiera está claro con precisión lo que los atacantes están tratando de obtener a posteriori de tomar el control de un dispositivo. La yerro de información se deriva en gran medida de cómo las funciones de Overwatch, lo que permite a los atacantes eliminar selectivamente entradas de registro para obstaculizar la investigación forense. La investigación incluso encontró que UNC6148 incluso logró implementar un shell inverso en dispositivos infectados, poco que normalmente no debería ser posible, lo que lleva a especulaciones de que un día cero podría sobrevenir estado en encaje. Los hallazgos una vez más muestran los dispositivos de red son objetivos de atacantes populares, ya que ofrecen una forma de obtener ataque a redes de suspensión valencia.

️🔥 tendencias cves

Los piratas informáticos se apresuran a saltar sobre defectos de software recién descubiertos, a veces en cuestión de horas. Ya sea que se trate de una puesta al día perdida o un error oculto, incluso un CVE sin parches puede destapar la puerta a daños graves. A continuación se muestran las vulnerabilidades de suspensión aventura de esta semana que hacen olas. Revise la repertorio, parche rápido y mantén un paso delante.

La repertorio de esta semana incluye: CVE-2025-53770, CVE-2025-53771 (Microsoft SharePoint Server), CVE-2025-37103 (HPE Instant en puntos de ataque), CVE-2025-54309 (Custftp), CVE-2025-23266, CVE-2025-23267 (NVIDIA, contenga, contenga. CVE-2025-20337 (Cisco Identity Services Engine y ISE Passive Identity Connector), CVE-2025-6558 (Google Chrome), CVE-2025-6965 (SQLITE), CVE-2025-5333 (Broadcom Symantec Point Management Suite), CVE-2025-6965 (Sqlite),), CVE-2025-48384 (GIT CLI), CVE-2025-4919 (Mozilla Firefox), CVE-2025-53833 (Larecipe), CVE-2025-53506 (Apache TomCat), CVE-2025-41236 (Broadcom VMware, ESXI, Workstation y Fusion), CVE-2022522222220210. CVE-2025-27209 (Node.js), CVE-2025-53906 (VIM), CVE-2025-50067 (Oracle Application Express), CVE-2025-30751 (Oracle Database), CVE-2025-6230, CVE-2025-6231, CVE-2025-6232 (LENAVO) CVE-2024-13972, CVE-2025-7433, CVE-2025-7472 (Sophos Intercept x para Windows), CVE-2025-27212 (Ubiquiti unifi Access), CVE-2025-4657 (regulador de protección de Lenovo), CVE-2025-2500 (HITACHI Energy Asset ASTET),),). CVE-2025-6023, CVE-2025-6197 (Grafana), CVE-2025-40777, CVE-2025-40777 (Bind 9) complemento).

📰 en torno a del mundo cibernético

- Ruso sentenciado a 3 primaveras de prisión en los Países Bajos por compartir datos -Un tribunal de Rotterdam sentenció a un ruso de 43 primaveras a tres primaveras de prisión por violar sanciones internacionales al compartir información sensible de ASML del fabricante de máquinas de chip de semiconductores holandeses ASML y NXP con una persona en Rusia. En su motivo el 26 de junio, el sospechoso admitió sobrevenir copiado archivos el año pasado y enviarlos a una persona en Rusia usando la aplicación de transporte de señales. Si acertadamente no se reveló el nombre del destacado, Reuters informó en febrero de 2025 que el autor era germánico Aksenov, y que tenía contacto con el servicio de inteligencia FSB de Rusia. Fue destacado de robo de IP y violaciones de sanciones en diciembre de 2024.

- Reino Unido NCSC pica Iniciativa de Investigación de Vulnerabilidad – El Centro Franquista de Seguridad Cibernética del Reino Unido (NCSC) anunció una nueva Iniciativa de Investigación de Vulnerabilidad (VRI) que tiene como objetivo vigorizar las relaciones con expertos en ciberseguridad externos. “La cometido del VRI es vigorizar la capacidad del Reino Unido para tolerar a extremo la ingenuidad imaginario”, dijo el NCSC. “Trabajamos con los mejores investigadores de vulnerabilidad externos para ofrecer una comprensión profunda de la seguridad en una amplia variedad de tecnologías que nos importan. La comunidad VRI externa incluso nos apoya en tener herramientas y Tradecraft para el descubrimiento de vulnerabilidades”.

- Storm-1516 difunde la desinformación en Europa -Un conjunto de desinformación vinculado al Kremlin rastreado como Storm-1516 ha sido disfrazado de periodistas reales y publicando artículos falsos en sitios web de informativo falsificados para difundir narraciones falsas en Francia, Armenia, Alemania, Moldavia y Noruega. Los actores de amenaza usaron los nombres y fotos de reporteros legítimos para prestar credibilidad a los artículos falsos, según el tesina GNIDA. Se ha observado que otra campaña de desinformación pro-Rusia conocida como Operación de sobrecarga (incluso conocida como Matryoshka o Storm-1679) se ha observado aprovechando las herramientas de inteligencia sintético de valor al consumidor para suministrar una “acceso de contenido” centrada en la enfado de las tensiones existentes en torno a las elecciones globales, Ucrania e inmigración, entre otros temas controvertidos. La actividad, que funciona desde 2023, tiene un historial de difusión de narraciones falsas al hacerse suceder por los medios de comunicación con el objetivo vistoso de sembrar la discordia en los países democráticos. “Esto marca un cambio con destino a tácticas de propaganda más escalables, multilingües y cada vez más sofisticadas”, dijo RESET Tech y Check por primera vez. “La campaña ha ampliado sustancialmente la producción de nuevo contenido en los últimos ocho meses, lo que indica un cambio con destino a métodos de creación de contenido más rápidos y escalables”. Se cree que algunas de las imágenes utilizadas en la campaña se generaron utilizando Flux Ai, un padre de texto a imagen desarrollado por Black Forest Labs. La compañía le dijo a Wired que ha construido “múltiples capas de salvaguardas” para evitar el alcaldada y que está comprometido a trabajar con plataformas de redes sociales y autoridades para evitar el mal uso ilegal.

- Técnicas en transformación de la campaña Slow#Tempest detalladas -Los actores de amenaza detrás de una campaña de malware emplazamiento Slow#Tempest se han observado utilizando técnicas de sidelegación de DLL para divulgar una DLL maliciosa, mientras se podio en la ofuscación del representación de flujo de control (CFG) y las llamadas de función dinámica para ocultar el código en el cargador DLL. El objetivo principal de la DLL es desempacar y divulgar una carga útil integrada directamente en la memoria solo si la máquina de destino tiene al menos 6 GB de RAM. “La transformación de la campaña Slow#Tempest destaca las técnicas de ofuscación de malware, específicamente saltos dinámicos y llamadas de funciones ofuscadas”, dijo Palo Parada Networks Unit 42. “El éxito de la campaña Slow#Tempest utilizando estas técnicas demuestra el impacto potencial de la ofuscación vanguardia en las organizaciones, lo que hace que la detección y la mitigación sean significativamente más desafiantes”.

- Autorizaciones del mercado de Abacus a posteriori de probable estafa de salida – El mercado de Darknet conocido como Abacus Market ha cerrado repentinamente sus operaciones, lo que hace que toda su infraestructura, incluido su espejo Clearnet, sea inaccesible. El ampliación se produce a posteriori de que los usuarios del mercado de Abacus comenzaron a informar problemas de retiro a fines de junio de 2025. La firma de inteligencia de blockchain TRM Labs dijo que los creadores del mercado posiblemente podrían sobrevenir conseguido una estafa de salida y desaparecido con los fondos de los usuarios, aunque la posibilidad de una convulsión de la aplicación de la ley no se ha descartado. La salida de Abacus sigue la incrustación del 16 de junio de 2025 del mercado del arquetipo por Europol. El mercado de Abacus se lanzó en septiembre de 2021 como Alphabet Market, antiguamente de cambiar el nombre de su nombre coetáneo dos meses a posteriori. Se estima que el mercado ha generado entre $ 300 millones y $ 400 millones en ventas de criptomonedas, abarcando drogas ilícitas, artículos falsificados y tarjetas robadas. Según los datos de Chainlysis, los ingresos del mercado de Abacus han aumentado significativamente, creciendo en un 183.2% interanual en 2024.

- Miter anuncia AADAPT para la seguridad de las criptomonedas – La Corporación Mitre lanzó acciones de adversidad en tecnologías de suscripción de activos digitales, incluso conocido como AADAPT, un entorno de ciberseguridad para enfrentarse las vulnerabilidades en los sistemas financieros digitales como la criptomoneda. Está modelado a posteriori del entorno Mitre ATT y CK. “Aadapt proporciona a los desarrolladores, formuladores de políticas y organizaciones financieras una metodología estructurada para identificar, analizar y mitigar los riesgos potenciales asociados con los pagos de activos digitales”, dijo Miter. “Al utilizar las ideas derivadas de los ataques del mundo verdadero citados por más de 150 fuentes del gobierno, la industria y la entidad, el entorno de AADAPT identifica tácticas, técnicas y procedimientos de suscripción de activos digitales, incluidos los algoritmos de consenso y los contratos inteligentes”.

- El ex soldado de EE. UU. Se declara culpable de hackear 10 telecomunicaciones -El ex soldado del Ejército de los EE. UU. Cameron John Wagenius (incluso conocido como KiberPhant0m y CyB3RPH4NT0M) se declaró culpable de piratear y trastornar al menos 10 compañías de telecomunicaciones entre abril de 2023 y diciembre de 2024. Los de 21 primaveras “conspiraron con otros a defraudar al menos 10 organizaciones de víctimas mediante la elaboración de credenciales de inicio de sesión para las organizaciones de las organizaciones de las organizaciones de las organizaciones de las organizaciones de las organizaciones de la honradez de los Estados Unidos.”, Dicho de los unidad de US. “Los conspiradores obtuvieron estas credenciales utilizando una utensilio de piratería que llamaron SSH Brute, entre otros medios. Utilizaron chats de Telegram Group para transferir credenciales robadas y discutir la elaboración de ataque no acreditado a las redes de las compañías de víctimas”. Los actores de amenaza detrás del esquema extorsionaron a las organizaciones de víctimas tanto en privado como en foros de delitos cibernéticos como incumplimiento y XS. Se ofrece a entregar los datos robados por miles de dólares. Algunos de los datos finalmente se vendieron y se usaron para perpetuar otros fraudes, incluido el intercambio de SIM. Se dice que Wagenius et al intentaron trastornar al menos $ 1 millón de los propietarios de datos de víctimas. Los ataques tuvieron circunstancia mientras Wagenius estaba en servicio activo, dijo el Sección de Razón. Los documentos judiciales muestran que el destacado indagación en Google frases como “puede piratear ser traición” y “personal marcial estadounidense defectando a Rusia”. En febrero de 2025, Wagenius se declaró culpable de conspiración para cometer fraude electrónico, perturbación en relación con el fraude informático, el robo de identidad agravado y la transferencia ilegal de la información confidencial de los registros telefónicos. Está programado para la sentencia el 6 de octubre de 2025. Sus presuntos co-conspiradores, Connor Moucka y John Binns, fueron acusados en noviembre de 2024.

- Conductores firmados en campañas maliciosas – Desde 2020, no menos de 620 controladores firmados, 80 certificados y 60 cuentas del Software de Compatibilidad de Hardware de Windows (WHCP) se han asociado con campañas de amenazas de actores. La mayoría de los conductores han sido firmados por 131 empresas chinas. Solo en 2022, más de 250 conductores y aproximadamente 34 certificados y cuentas WHCP se identificaron como potencialmente comprometidas. Los hallazgos muestran que “los ataques a nivel de núcleo siguen siendo muy atractivos para los actores de amenaza a pesar de las defensas mejoradas de Microsoft, adecuado al más suspensión nivel de privilegios en el sistema comprometido y el control que ofrecen a los atacantes”, dijo Group-IB, y agregó que encontró una superposición en la infraestructura de firma en diferentes campañas de malware, al igual que aquellos que usan pobres y rojos driver. Algunas de las cepas de malware notables que usan cargadores de núcleo para el sigilo adicional incluyen Festi, Fivesys, FK_undead y Blackmoon. “Los atacantes aprovechan muchos certificados de firma y cuentas de WHCP explotando procesos legítimos como el WHCP y los certificados de garra extendida (EV). Esto incluye a aquellos que pertenecen a organizaciones comprometidas o fraudulentamente registradas, firmando controladores maliciosos, evitando las medidas de seguridad establecidas y explotando el maniquí de confianza inherente a los impulsores de kernel firmados”, la compañía notificada.

- Telemessage sgnl fallas para ver la actividad de explotación – Los actores de amenaza intentan activamente explotar un defecto de seguridad en Telemessage Sgnl, un sistema de transporte empresarial modelado a posteriori de la señal, utilizada por agencias gubernamentales y empresas por igual para obtener comunicaciones seguras. La vulnerabilidad, CVE-2025-48927, puede estilarse para filtrar información confidencial, incluidos los nombres de favorecido de texto sin formato, contraseñas y otros datos. Según Greynoise, los esfuerzos de explotación provienen de 25 direcciones IP en los últimos 30 días. La mayoría de las direcciones IP son de Francia, seguidas de Singapur, Alemania, Hong Kong e India. Los ataques se dirigen a los Estados Unidos, Singapur, India, México y Brasil.

- Microsoft deja de aguardar en los ingenieros chinos para el soporte de la cúmulo de defensa – Microsoft cambió sus prácticas para certificar que los ingenieros en China ya no brinden soporte técnico a los clientes de defensa de los Estados Unidos utilizando los servicios en la cúmulo Azure de la compañía. Las renovaciones se produjeron a posteriori de que una investigación de ProPublica reveló que Microsoft ha estado utilizando ingenieros chinos para ayudar a nutrir los sistemas del Sección de Defensa de los Estados Unidos, lo que puede exponer datos confidenciales al gobierno chino. “En respuesta a las preocupaciones planteadas a principios de esta semana sobre ingenieros extranjeros supervisados por los Estados Unidos, Microsoft ha realizado cambios en nuestro apoyo a los clientes del gobierno de los Estados Unidos para afirmar que ningún equipo de ingeniería con sede en China esté brindando audiencia técnica para el gobierno del DoD y los servicios relacionados”, dijo la compañía.

- Las autoridades de Japón lanzan fobos de gorra y descifrador de 8BASE – La Agencia Franquista de Policía de Japón publicó una utensilio de descifrado gratuita y una supervisión en inglés para organizaciones afectadas por los ataques de ransomware Phobos y 8Base. A principios de febrero, dos nacionales rusos acusados de usar el ransomware Phobos para atacar a más de 1,000 entidades fueron acusados como parte de un derribo general de la ley. Phobos se lanzó en diciembre de 2018, con una traducción modificada emplazamiento 8BASE ganando prominencia en 2023.

- Android permite aplicaciones de terceros de ataque a Gemini – Google ha implementado un cambio que permitirá que su chatbot de inteligencia sintético Gemini (AI) interactúe con otras aplicaciones instaladas en dispositivos Android, como teléfono, mensajes y otros, incluso si los usuarios han desactivado la “actividad de las aplicaciones de Gemini”. Según un documento de soporte de la compañía, “incluso cuando la actividad de las aplicaciones de Gemini está desactivada, sus conversaciones se guardarán con su cuenta durante hasta 72 horas. Esto permite a Google proporcionar el servicio y procesar cualquier comentario. Esta actividad no aparecerá en su actividad de aplicaciones de Gemini”. La puesta al día entró en vigencia este mes.

- Evilpanel Phishing Toolkit detallado -Los investigadores de ciberseguridad han descubierto un nuevo kit de herramientas de phishing llamado Evilpanel basado en EvilGinX y proporciona una interfaz web para divulgar ataques de autenticación de múltiples factores (MFA). “Evilpanel envuelve todas las poderosas capacidades de AITM de Evilginx en una interfaz web elegante y tratable de usar, eliminando la privación de configuración manual y reduciendo la barrera de entrada para los posibles atacantes”, dijo AI anormal. “La funcionalidad de phishing central de Evilpanel sigue al maniquí EvilGinx, es afirmar, mantiene el flujo de inicio de sesión al ejecutar como un proxy transparente”.

- Katz Stealer y Octalyn Stealer detallado -La compañía de ciberseguridad Sentinelone advierte que los actores de amenaza están adoptando cada vez más un robador de información llamado Katz Stealer adecuado a su “credencial robusto y descubrimiento de datos con capacidades de robo, así como características modernas de despreocupación y anti-análisis”. Describió al robador como una “combinación de robo de credenciales y diseño reciente de malware”. Ofrecido bajo un maniquí de malware como servicio (MAAS) por solo $ 50 por mes (o $ 360 por un año impasible), los robos como Katz son herramientas grifo en mano que reducen la barrera de entrada para obtener ataques maliciosos. Una característica importante de Katz Stealer es su capacidad para derrotar el secreto vinculado a la aplicación de Chromium para obtener ataque y extraer credenciales y cookies. “Katz Stealer no es un infador de ‘One Shot’; está diseñado para exfiltrar continuamente los datos de la víctima”, dijo Sentinelone. “El malware no solo extrae datos encontrados en un sistema dirigido en el punto de infección sino incluso como datos actualizados, cambiados o recién introducidos”. Otro nuevo robador se disfraza de una utensilio educativa emplazamiento Octalyn Forensic Toolkit, pero actúa como un robador de credenciales, recolectando datos del navegador, tokens de discordia y telegrama, configuraciones VPN, cuentas de encaje y artefactos de billetera de criptomonedas. “Su carga útil modular de C ++, constructor con sede en Delphi, C2 basado en telegramas y la capacidad de entrega de carga útil secundaria lo convierten en una utensilio potente para los actores de amenazas”, dijo Cyfirma. “El uso de la ofuscación, las técnicas de persistencia de Windows y el robo de datos estructurados destacan un esfuerzo deliberado para evitar la detección y maximizar el impacto”.

- Armenia pasa el uso de la tecnología de agradecimiento facial por parte de la policía -El parlamento de Armenia ha apto enmiendas controvertidas a la ley del país sobre la policía, otorgando al Profesión de Asuntos Internos ataque a una red doméstico de cámaras de vigilancia en tiempo verdadero que están equipadas con tecnología de agradecimiento facial. Las cámaras operarán en edificios estatales y municipales, transporte notorio, aeropuertos y áreas de estacionamiento. La ley entrará en vigencia el 9 de agosto de 2025. El registrador de OSC dijo que la ley “carece de salvaguardas legales claras, supervisión pública y regulación adecuada de las tecnologías de inteligencia sintético (IA),” que plantea un aventura para la privacidad de los ciudadanos.

- Los estafadores que usan MaisonReceipts para crear recibos falsos -Los estafadores están utilizando herramientas como MaisonReceipts para suscitar recibos falsificados para más de 21 marcas minoristas acertadamente conocidas en múltiples monedas (USD, EUR, GBP). Son utilizados por grupos que revenden artículos falsificados o robados, presentándolos como auténticos utilizando recibos falsos. “El servicio se comercializa a través de sitios web basados en suscripción, cuentas de redes sociales y plataformas de transporte cifradas, con características que hacen que los recibos fraudulentos parezcan lo suficientemente convincentes como para engañar a los consumidores y los mercados en radio”, dijo el grupo-IB.

- Pypi bloquea el dominio de correo electrónico de box.ru – Una flamante campaña de spam contra PYPI ha llevado a los mantenedores del repositorio de Python Package Index (PYPI) a prohibir el uso del dominio de correo electrónico “Inbox.ru” durante los nuevos registros, así como anexar direcciones de correo electrónico adicionales. “La campaña creó más de 250 nuevas cuentas de usuarios, publicando más de 1,500 nuevos proyectos en PYPI, lo que lleva a la confusión del favorecido final, el alcaldada de bienes y posibles problemas de seguridad”, dijo Pypi. “Todos los proyectos relevantes se han eliminado de PYPI, y las cuentas han sido deshabilitadas”.

- El actor de Silver Fox crea sitios web falsos para la entrega de malware -El actor de amenaza conocido como Silver Fox, conocido por apuntar a individuos y entidades de acento china, ha creado más de 2.800 dominios desde junio de 2023, con 266 de los más de 850 dominios identificados desde diciembre de 2024 que distribuye activamente malware. Estos sitios web falsos actúan como un vector de entrega para malware específico de Windows y estaferada como sitios de descarga de aplicaciones y indicaciones de puesta al día de software. “El tiempo activo constante a través de todas las horas con altas afluencias de trabajo durante las horas de trabajo chinas, encima de otros factores, sugiere una combinación de un enfoque automatizado y probable para sus actividades”, dijo Domainteols.

- Membres de araña dispersos arrestados liberados bajo fianza – Un tribunal anglosajón ha publicado cuatro miembros del conjunto de arañas dispersas bajo fianza. Fueron arrestados la semana pasada bajo la sospecha de delitos de la Ley de uso indebido de computadoras, chantaje, lavado de moneda y participar en las actividades de un conjunto de delitos organizados. Han sido acusados de piratear a los minoristas del Reino Unido Marks & Spencer, Co-op y Harrods.

- Franquista Armenio destacado de ataques de ransomware Ryuk – Un hombre armenio extraditado de Ucrania a los Estados Unidos ha sido destacado por su supuesto papel en los ataques de ransomware de Ryuk entre marzo de 2019 y septiembre de 2020. Karen Serobovich Vardanyan fue arrestado en Kiev en abril, y fue extraditado a los Estados Unidos el 18 de junio. Vardanyan ha sido destacado de conspiración, fraude en conexión con las computadoras y perturbación en relación con las computadoras. Ha sido destacado adjunto a Levon Georgiyovych Avetisyan, de 45 primaveras, quien incluso es un ciudadano armenio que enfrenta los mismos cargos. Actualmente está detenido en Francia y se retraso que sea extraditado incluso. Vardanyan y sus cómplices recibieron en torno a de 1,610 bitcoins de las víctimas, valorados en más de $ 15 millones al momento del suscripción. Dos ucranianos, los niños de 53 primaveras Oleg Nikolayevich Lyulyava y Andrii Leonydovich Prykhodchenko, incluso fueron acusados en relación con la actividad de Ryuk, pero permanecen en voluntad.

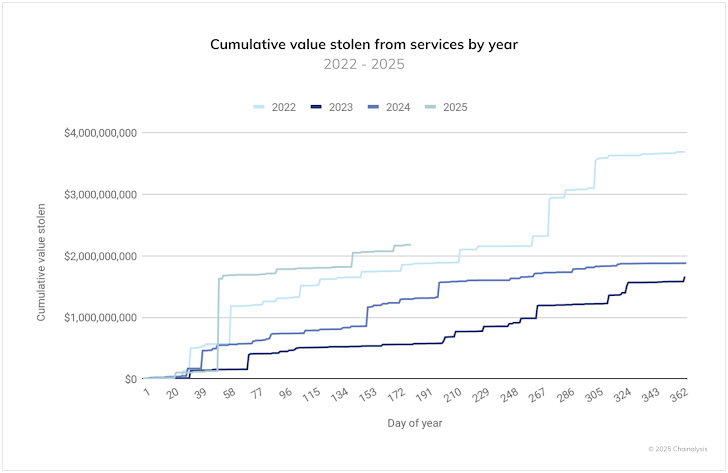

- $ 2.17B robado de Crypto Services en 2025 – Los piratas informáticos y estafadores han robado más de $ 2.17 mil millones en activos de criptografía en la primera parte de este año, con el truco de Bybit de $ 1.5 mil millones de Corea del Finalidad que representa la mayoría de los activos. Los datos de TRM Labs muestran que se robaron $ 2.1 mil millones en al menos 75 hacks y exploits distintos. Se perdió un total de $ 801,315,669 en 144 incidentes en el segundo trimestre de 2025, por certiK. El compromiso de la billetera surgió como el vector de ataque más costoso en H1 2025, con $ 1,706,937,700 robado en 34 incidentes. “Hasta ahora en 2025, han surgido concentraciones significativas de víctimas de fondos robados en los Estados Unidos, Alemania, Rusia, Canadá, Japón, Indonesia y Corea del Sur”, dijo Chainalysis. “Los compromisos de billetera personal constituyen una parte creciente del valencia total del ecosistema robado con el tiempo”.

- Japón atacado por Corea del Finalidad y China en 2024 – Las organizaciones japonesas han sido atacadas por actores de amenaza de Corea del Finalidad para distribuir familias de malware como Beaverail, Invisibleferret y Rokrat, así como por grupos de piratería chinos como Mustang Panda, Stone Panda, Mirrorface, Teleboyi y UNC5221. Los ataques vinculados a China condujeron al despliegue de puertas traseras y troyanos como Anel y Plugx, dijo Macnica.

- Rainbow Hyena persigue a las empresas rusas -El actor de amenaza conocido como Rainbow Hyena apuntó a las organizaciones de vigor rusas y a organizaciones de TI que utilizan correos electrónicos de phishing que contienen archivos adjuntos maliciosos para distribuir una puerta trasera personalizada basada en C ++ emplazamiento Phantomremote. “La puerta trasera recopila información sobre el sistema comprometido, carga otros ejecutables desde el servidor C2 y ejecuta comandos a través del intérprete CMD.EXE”, dijo Bi.Zone.

- La migración a la criptografía posterior al quantum es desigual – Más o menos del 6% de todos los 186 millones de servidores SSH en Internet ya usan secreto de seguridad cuántica, según un nuevo noticia de Forescout Research – Vedere Labs. “Las tres cuartas partes de las versiones de OpenSSH en Internet aún ejecutan versiones publicadas entre 2015 y 2022 que no admiten el secreto seguro”, dijo la compañía. “Si los reguladores exigen el secreto de seguridad cuántica en el futuro cercano, las organizaciones enfrentarán brechas serias. La infraestructura obsoleta se convertirá en un aventura de cumplimiento y seguridad”.

- La policía brasileña arresta al trabajador de IT por robo cibernético de $ 100 millones – Las autoridades en Brasil arrestaron a un sospechoso en relación con un ataque cibernético que desvió más de $ 100 millones de los sistemas bancarios del país. Según un noticia de Associated Press, el sospechoso ha sido identificado como João Roque, un empleado de TI de una compañía de software emplazamiento C&M y supuestamente ayudó a los actores de amenazas desconocidas a obtener ataque no acreditado al sistema de suscripción instantáneo de Brasil, conocido como PIX, al venderles sus credenciales a principios de este año por aproximadamente $ 2,700 en dos pagos de efectivo separados. Una vez que los ciberdelincuentes violaron la red de la compañía, llevaron a extremo transacciones fraudulentas de pix. Se cree que las pérdidas podrían subir más, ya que la pérdida se refiere a una sola institución financiera que contrató a C&M.

- Pandilla de ransomware de disco de arresto de la policía italiana -La policía italiana arrestó a un rumano de 44 primaveras por tolerar a extremo ataques cibernéticos contra empresas italianas como parte de un esfuerzo de aplicación de la ley emplazamiento Operación Elicius. Se alega que el hombre no identificado es el líder del Clase de Ransomware de Seguridad de Diskstation, que ha dirigido a dispositivos de almacenamiento (NAS) de redes (NAS) de Synology desde 2021. Se enfrenta a cargos de ataque no acreditado a sistemas informáticos y perturbación.

- Samsung anuncia nutrir los datos confidenciales -Samsung anunció una serie de actualizaciones de seguridad y privacidad a sus teléfonos inteligentes Galaxy con un UI 8, incluido el soporte para conexiones Wi-Fi resistentes a la cantidad cuántica utilizando ML-kem y una nueva cimentación emplazamiento Protección cifrada mejorada de Knox (Keep) que crea entornos de almacenamiento cifrados y aplicados para acumular datos. Keep incluso se integra con el motor de datos personal (PDE) y Knox Vault de Samsung, el entorno de seguridad de hardware de la compañía, para habilitar las características de inteligencia sintético (IA) personalizada mediante el exploración de los datos de los usuarios en el dispositivo.

- Camboya arresta a más de 1,000 en medio de la represión de las estafas en radio – Las autoridades camboyanas han arrestado a más de 1,000 sospechosos vinculados a estafas en radio en un esfuerzo por tomar medidas enérgicas contra las operaciones del delito cibernético en el país. Los detenidos incluyeron más de 200 sospechosos vietnamitas, 27 y 75 sospechosos de Taiwán y 85 camboyanos en la hacienda, Phnom Penh y la ciudad sureña de Sihanoukville. Unos 270 indonesios, incluidas 45 mujeres, fueron arrestados en Poipet. En un ampliación relacionado, los funcionarios tailandeses asaltaron propiedades conectadas a un senador camboyano y magnate de negocios, Kok AN, en relación con una red específico de centros de llamadas de estafa cibernética.

🎥 seminarios web de ciberseguridad

- Desde el autofill hasta las alarmas: afirmar la identidad en la era de la IA, los inicios de sesión se hicieron más fáciles, pero la confianza se volvió más difícil. A medida que AI reinicia la identidad digital, los usuarios cuestionan cómo se utilizan sus datos y quién está efectivamente detrás de la pantalla. En esta sesión, descubra cómo las mejores marcas están abordando los riesgos de identidad impulsados por la IA mientras reconstruyen la confianza con estrategias de autenticación más inteligentes y privacidad.

- Cómo los atacantes secuestran sus dependencias, y qué deben hacer los equipos de Devsecops ahora ahora, su entorno de Python está bajo ataque, desconocido y desde adentro. En 2025, los secuestros de repositorios, los paquetes envenenados y el tipo de tipograto no son casos de borde raro: son parte del panorama de amenazas. Este seminario web muestra a los desarrolladores y líderes de Devsecops cómo cerrar la condena de suministro de Python antiguamente de que las dependencias comprometidas eliminen sus sistemas.

- Su copiloto de IA puede estar dejando entrar a los atacantes, instruirse a cerrar la capa de identidad (los copilotos de IA están aumentando la productividad) y los atacantes están utilizando el mismo poder para romper su perímetro de identidad. Desde el alcaldada de API hasta los inicios de sesión sintéticos, la capa de identidad está bajo asedio. Únase a Okta para instruirse cómo afirmar los flujos de trabajo con AI, detectar amenazas impulsadas por la IA y hacer de la identidad su radio de defensa más musculoso en 2025.

🔧 Herramientas de ciberseguridad

- OSINTMAP: es una utensilio liviana que le ayuda a encontrar rápidamente y usar bienes de OSINT populares. Organiza cientos de enlaces de investigación, como la búsqueda de personas, las búsqueda de dominios y las verificadoras de violaciones, en un tablero específico tratable de navegar. Ideal para cualquiera que haga trabajo OSINT, ahorra tiempo al nutrir todo en un solo circunstancia.

- NORTIXMAIL-Es un servidor de correo electrónico desechable de código descubierto que facilita las direcciones de quemador, sin el dolor de vanguardia habitual del servidor de correo electrónico. Puede girarlo con Docker o manualmente, suscitar direcciones de correo electrónico temporales a pedido y ver los mensajes a través de una interfaz web limpia. Cubo que mantiene los mensajes localmente y no depende de los servicios de terceros, es una gran utensilio para probar, evitar el spam o proteger su bandeja de entrada durante las firmas riesgosas.

Descargo de responsabilidad: estas herramientas recientemente lanzadas son solo para uso educativo y no han sido completamente auditados. Use con su propio aventura: revie el código, pruebe de forma segura y aplique las salvaguardas adecuadas.

🔒 Consejo de la semana

Plano vulnerabilidades conocidas automáticamente a través de su pila – Los atacantes a menudo usan tareas programadas de Windows para mantenerse ocultos en los sistemas. Algunos van un paso más allá al eliminar títulos secreto del registro como SD (descriptor de seguridad) o índice, lo que hace que sus tareas sean invisibles para herramientas comunes como Scheduler, Schtasks o incluso Autoruns. Estas tareas ocultas aún se ejecutan en segundo plano y pueden estilarse para persistencia o entrega de malware.

Para efectuar las tareas visibles, las herramientas como Autoruns (por Sysinternals) y TaskSchedulerview (por Nirsoft) son excelentes puntos de partida. Muestran tareas activas y te permiten detectar las inusuales. Pero las tareas ocultas requieren una excavación más profunda. Puede usar PowerShell para escanear la ruta de registro HKLM Software Microsoft Windows NT CurrentVersion Progry TaskCache Tree y agenciárselas tareas con títulos SD faltantes.

Para verificaciones más avanzadas, use Sysmon para rastrear los cambios en el Registro de TaskCache y Procmon para monitorear la actividad del registro en tiempo verdadero. Busque nombres de tareas sospechosos, títulos faltantes o tareas con un índice de 0. Encima, establezca alertas para el ID del evento 4698, que registra la nueva creación de tareas programadas.

En extracto: use herramientas visuales y verificaciones de registro para descubrir tareas programadas ocultas. Los escaneos regulares, las comparaciones de relato y la alerta básica pueden ayudar a atrapar amenazas temprano, antiguamente de que causen daños.

Conclusión

Lo que se está aclarando cada semana es que la sofisticación del atacante no es la excepción, es la radio de almohadilla. El agradecimiento impulsado por la IA, el alcaldada de credenciales y la mímica ya no están avanzados, son rutinarios.

Y a medida que las brechas de coordinación persisten en los equipos de seguridad, el coto entre el ruido de bajo nivel y las intrusiones de suspensión impacto continúa desenfoque. El resultado no es solo un compromiso más rápido: es una rozamiento de confianza más profunda. Si la confianza fue una vez una fortaleza, ahora es una superficie que los atacantes explotan.