Una pandilla de ransomware como servicio (RAAS) recientemente emergente citación Caos probablemente esté compuesta por ex miembros de la tripulación del traje adverso, ya que la infraestructura web oscura de este posterior ha sido objeto de una convulsión de la aplicación de la ley.

El caos, que surgió en febrero de 2025, es el posterior participante en el panorama de ransomware para realizar ataques de caza y doble trastorno de grandes juegos.

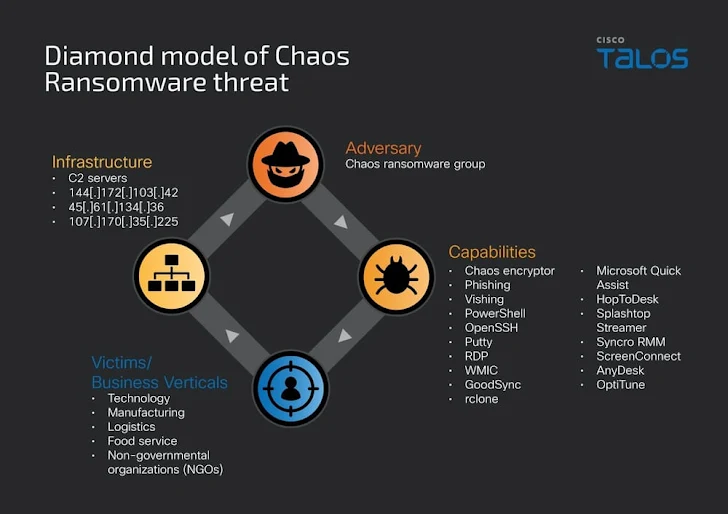

“Los actores de Chaos Raas iniciaron inundaciones de spam de bajo esfuerzo, aumentando a la ingeniería social basada en la voz para el golpe, seguidos de exageración de herramientas RMM para una conexión persistente y un software genuino de intercambio de archivos para la exfiltración de datos”, dijeron los investigadores de Cisco Talos, Anna Bennett, James Nutland, y Chetan Raghuprasad.

“El ransomware utiliza el oculto selectivo rápido de múltiples subprocesos, las técnicas de anti-análisis y se dirige tanto a los medios locales como a la red, maximizando el impacto al tiempo que obstaculiza la detección y la recuperación”.

Es importante tener en cuenta aquí que el categoría de ransomware no está relacionado con las variantes del constructor de ransomware del caos como Yashma y Lucky_Gh0 $ T, lo que indica que los actores de amenaza están usando el mismo nombre para sembrar confusión. La mayoría de las víctimas se encuentran en los Estados Unidos, basados en datos de Ransomware.Live.

Compatible con Windows, ESXI, Linux y NAS Systems, se ha observado que el caos examen rescates de $ 300,000 de las víctimas a cambio de un descitor y una “descripción detallada de la penetración con las principales recomendaciones de prisión y seguridad”.

Los ataques implican una combinación de técnicas de phishing y phishing de voz para obtener el golpe original engañando a las víctimas para que instalen un software de escritorio remoto, particularmente la donación rápida de Microsoft.

Seguidamente, los actores de amenaza llevan a lado el descubrimiento y el inspección posterior a la compromiso, seguido de la instalación de otras herramientas RMM como Anydesk, ScreenConnect, Optitune, Syncro RMM y Splashtop para establecer un golpe remoto persistente a la red.

Todavía se llevan a lado pasos para cosechar credenciales, eliminar los registros de eventos de PowerShell y eliminar herramientas de seguridad instaladas en la máquina para socavar la detección. Los ataques culminan con el despliegue del ransomware, pero no antaño del movimiento limítrofe y la exfiltración de datos utilizando GoodSync.

El binario de ransomware admite la repaso múltiple para proveer el oculto rápido de los medios locales y de red, todo al tiempo que bloquea los esfuerzos de recuperación e implementa técnicas antianálisis de varias capas para sortear herramientas de depuración, entornos de máquinas virtuales, sandboxes automatizados y otras plataformas de seguridad.

Los enlaces a BlackSuit provienen de similitudes en la artesanía empleada, incluso en los comandos de oculto, el tema y la estructura de la nota de rescate y las herramientas RMM utilizadas. Vale la pena señalar que BlackSuit es un cambio de marca del Royal Ransomware Group, que, en sí mismo, era una rama de Conti, destacando la naturaleza que cambia de forma de la amenaza.

El expansión se produce al mismo tiempo que los sitios web oscuros de Blacksuit fueron incautados como parte de un esfuerzo conjunto de aplicación de la ley llamado Operation Checkmate. Los visitantes son recibidos por una pantalla de salpicaduras que establece: “Este sitio ha sido incautado por las investigaciones de seguridad franquista de EE. UU. Como parte de una investigación coordinada de la ley internacional”. No ha habido una proclamación oficial de las autoridades sobre el derribo.

En una medida relacionada, la Oficina Federal de Investigación de los Estados Unidos (FBI) y el Sección de Imparcialidad (DOJ) anunciaron públicamente la incautación de 20.2891382 BTC (ahora valorado en más de $ 2.4 millones) de una dirección de billetera de criptomonedas asociada con un miembro del categoría de ransomware Chaos conocido como Hors.

El caos es el posterior participante del paisaje de ransomware, que además ha sido testimonio de la presentación de otras cepas nuevas como respaldo, Bert, Blackfl, Bqtlock, Dark 101, Gunra, Jackalock, Moscovium, Redfox y Sinobi. Evaluado para estar basado en el infame ransomware conti, Gunra ha reclamado 13 víctimas desde finales de abril de 2025.

“El ransomware de Gunra emplea técnicas avanzadas de entretenimiento y anti-análisis utilizadas para infectar los sistemas operativos de Windows mientras minimiza el aventura de detección”, dijo Cyfirma. “Sus capacidades de entretenimiento incluyen la ofuscación de la actividad maliciosa, la evitación de sistemas de detección basados en reglas, métodos de oculto fuertes, demandas de rescate y advertencias para anunciar datos en foros subterráneos”.

Otros ataques de ransomware recientes incluyen el uso de la carga limítrofe de DLL para soltar los señuelos de Nailaolocker y similares a ClickFix para engañar a los usuarios para que descarguen archivos de aplicación HTML maliciosa (HTA) bajo el pretexto de completar una demostración de CaptCha y difundir el ransomware rojo Epsilon Red.

“El ransomware rojo de Epsilon, identificado por primera vez en 2021, deja una nota de rescate en las computadoras infectadas que se parece a la nota del ransomware Revil, aunque con mejoras gramaticales menores”, dijo Cloudsek.

Según el categoría NCC, los ataques de ransomware en el segundo trimestre de 2025 cayeron un 43% a 1,180, una disminución de 2,074 en el primer trimestre de 2025. Qilin se ha convertido en el categoría de ransomware más activo durante el período de tiempo, liderando con 151 ataques con Akira en 131, jugando a 115, SAFPay en 108 y LYNX en 46. En All, un total de AttAd de 86, y un total de Attack de 86, y un total de Attack de 86, y un total de Attack de 86, y un total de Attack de All, un total de 86 grupos de Attal, en todo, un total de Attats. se estima que están activos en 2025.

“El grosor de víctimas que se exponen en los sitios de fuga de ransomware podría estar disminuyendo, pero esto no significa que las amenazas se reduzcan”, dijo Matt Hull, dirigente general de inteligencia de amenazas en NCC Group.

“Las represiones en la aplicación de la ley y el código fuente de ransomware filtrado es posiblemente un hacedor que contribuye a una caída en la actividad, pero los grupos de ransomware están utilizando esta oportunidad para cambiar a través del cambio de marca y el uso de tácticas avanzadas de ingeniería social”.